15일 아카마이는 게임산업 성장과 함께 정교해지는 보안 위협 사례를 살펴보기 위해 온라인 간담회를 진행했다. 아카마이는 게임사와 게이머를 원활하게 이어주는 CDN(Contents Delivery Network) 서비스와 보안 솔루션을 제공한다. 우리나라 게임사 중에서는 카카오게임즈, 4:33 등이 아카마이를 이용하고 있다. 아카마이 발표 데이터는 전 세계에서 사례를 수집하기 때문에 신뢰도가 높다.

게임 및 미디어 데이터는 매년 기록적으로 증가하는 추세다. 아카마이 자료에 따르면 2008년 미국 대통령 선거 때 데이터 이용량은 1Tbps였는데, 2016년 미국 대선 때 7.5Tbps로 나타났다. 2019년에 열린 포트나이트 월드컵은 106Tbps를 기록했다. 단일 이벤트로 100Tbps를 넘긴 건 포트나이트 월드컵이 처음이다.

아카마이 김성수 상무는 "고객사 중 한 곳이 게임을 7일간 배포했을 때 데이터 이용량이 1EB(엑사바이트)를 기록했다"고 전했다. 1EB는 약 10억 GB(기가바이트)에 해당한다.

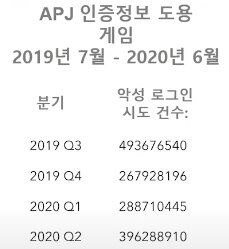

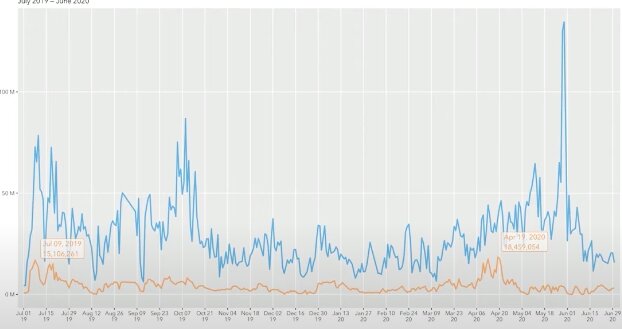

김성수 상무는 "해커들은 게임업계가 성공한 만큼 방대해진 데이터들을 노리고 수익화를 꾀하고 있다"고 경고했다. 대표적인 사례가 크리덴셜 스터핑의 증가다. 크리덴셜 스터핑은 무차별적으로 로그인 정보를 입력해 게이머들의 계정을 빼앗는 해킹 방법이다. 아카마이 고객사들을 대상으로 지난해 7월부터 올해 6월까지 12억 건 이상의 크리덴셜 스터핑이 발생했다고 발표했다. 12억 건은 아카마이가 방어한 수이기도 하다.

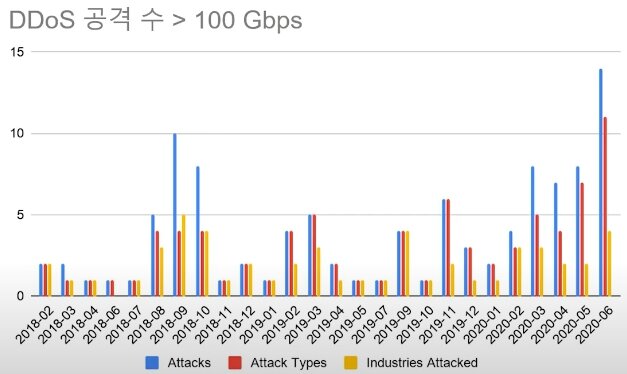

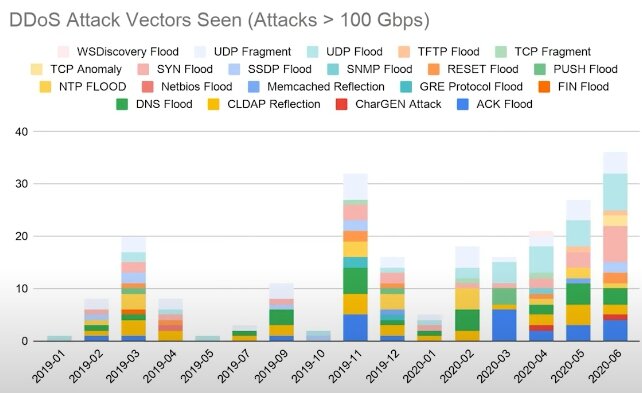

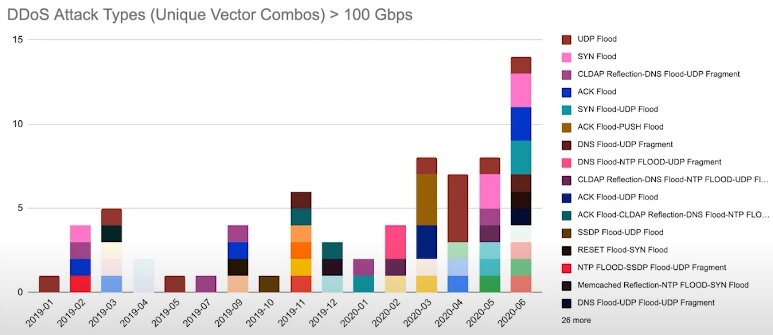

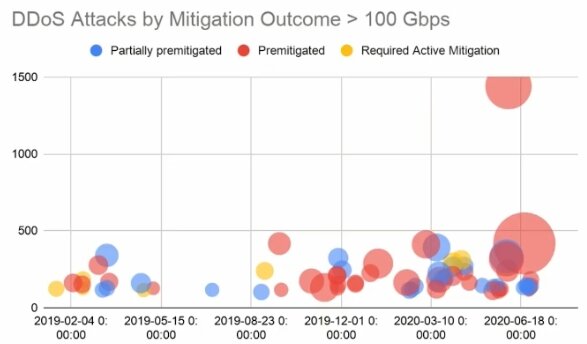

디도스 공격은 코로나19 발생 이후 역대 최고를 기록했다. 김성수 상무는 "코로나19로 인해 게임 이용량이 사상 최대를 기록하면서, 디도스 공격도 같이 증가했다"며 "100Gbps 이상의 디도스 공격 횟수가 잦아졌을 뿐만 아니라 공격 방식도 보다 복잡해졌다"고 전했다.

아카마이 유인선 이사(Senior Identity and Security Architect)는 "전 세계 게임산업은 2020년 말 1,590억 달러(약 187조 6,200억 원) 규모로 성장할 것이라 전망되는데 해커들이 1,590억 달러 규모의 시장을 노리는 셈이기도 하다"고 전했다.

해킹을 경제에 빗대면, 해커는 이득이 돼야 해킹을 한다. 유인선 이사는 "요즘 해킹 집단은 일반 기업 운영 방식과 놀라울 정도로 유사한 면을 보이며, 언제나 쉬운 수익을 목표로 한다"고 전했다. 그래서 게이머는 해커가 노리기 좋은 표적이다. 소셜 커뮤니티에서 활발히 활동하고, 처분할 수 있는 계정과 아이템들이 있기 때문이다.

유인선 이사는 "해커들도 명성으로 자신들의 지위를 유지하고, 운영 효율화를 위해 업무를 분담한다"며 "개발자와 QA, 중간관리자와 봇과 같은 해킹 프로그램을 광고하는 PR 부서도 운영한다"고 분석했다. 해커들은 그들의 고객들이 끊임없이 개선을 요구하기 때문에 업그레이드도 열심히 한다.

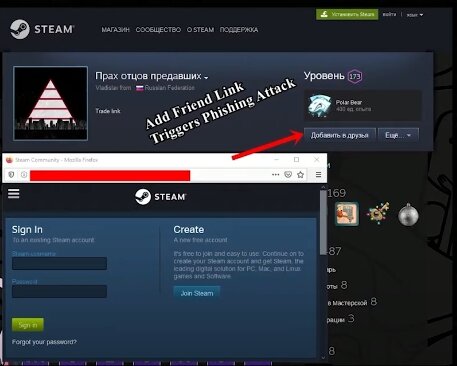

대표적으로 서비스로서의 봇넷(botnet)이 있다. 봇넷은 해커가 빼앗은 다수의 좀비 컴퓨터로 구성된 네트워크이다. 해커 그룹은 봇넷을 만드는 프로그래머와 QA를 맡는 개발자와 서버를 맡는 운영자가 있다. 봇넷을 판매하기 위한 마케터와 상담 전문 인력도 있다. 이들은 게이머 계정 탈취를 목적으로 피싱, 앱 공격, 크리덴셜 스터핑을 행한다.

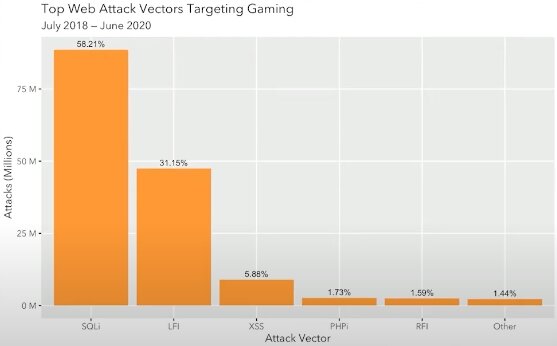

아카마이 발표 자료에 따르면 가장 빈도가 높은 해킹 공격은 SQLi와 LFi이다. SQLi 공격이 성공하면 이용자의 로그인 인증 정보, 개인정보, 표적이 된 서버 데이터베이스의 모든 정보가 넘어갈 수 있다. 넘어간 정보는 해커가 다시 크리덴셜 스터핑에 이용할 수 있다. LFi 공격으론 서버에서 실행되는 스크립트를 빼앗는다. 빼앗긴 정보에는 플레이어 및 게임의 세부 정보가 포함되어 악용되거나 사기에 이용될 수 있다.

유인선 이사는 "주된 목표는 모바일 게임 및 웹기반 게임, 해커가 성공적으로 공격하면 사용자 이름과 비밀번호 및 서버에 저장된 모든 것에 접속 가능하다"고 설명했다.

유인선 이사는 "지난 2년 동안 1천억 건 이상의 크리덴셜 스터핑 공격을 감지했고, 이 중 90% 이상이 게임업계에서 발생했다"며 "해킹에 성공한 해커는 계정이 가치 있는지를 분석하고, 2차 시장에서 팔 수 있는 아이템을 뒤지고, 제3자에게 계정을 판매한다"고 분석했다.

유인선 이사는 해킹 공격에 대비하기 위해 게임사 스스로 △왜 내 게임이 공격받았을까? △내가 가진 것 중 가치 있는 것은 무엇일까? △해커들은 내가 가진 정보로 어떻게 가치를 얻어낼까? 등을 자문하는 자세가 필요하다며, 특히 △이미 알고 있다고 가정해서는 안 된다고 강조했다.

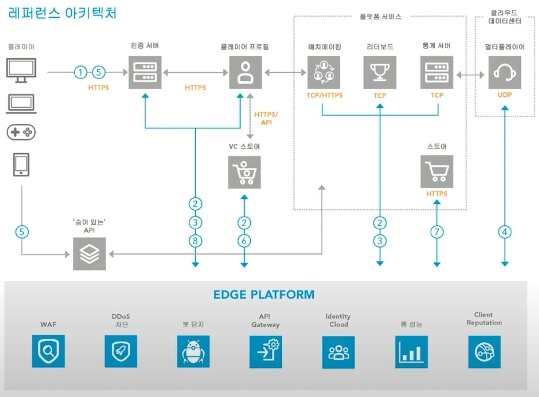

아카마이는 해킹 방법을 고려한 멀티 레이어 툴로 게임사 보안팀에서 공격에 맞서 싸울 수 있도록 도움을 준다. 일례로 모바일 게임은 다양한 API(Application Programming Interface)에 의존한다. 아카마이는 고객사의 API 트래픽을 관찰했는데, 트래픽 50%가 해커로부터 발생한다는 것을 감지했다. 해커가 API를 리버스 엔지니어링으로 접근한 뒤 플레이어 정보를 빼가는 트래픽이었다. 해당 게임사는 아카마이의 도움으로 해킹 피해가 번지는 것을 막을 수 있었다.

다른 예방 방법으론 아카마이의 멀티 팩터 인증이 있다. 100%를 보장하는 보안은 없지만, 멀티 팩터 인증으로 보안 수준을 높이면 해커 입장에서는 시간을 낭비하게 된다. 경제적으로 효율적이지 못하기 때문에 해커는 보다 손쉬운 게임으로 눈을 돌리게 된다.

유인선 이사는 "게이머들이 안전하게 즐길 수 있도록 게임사가 믿음을 줘야 한다"며 "게임사 스스로 보안 수준을 높이면서도 해킹 방지를 위해 게이머들에게 올바른 정보를 제공해야 한다"고 강조했다.