- мқҙмҠҲ мөңмў…ліҖкё° н•©мқҳм—җ мҲЁкІЁм§„ м•…л§Ҳмқҳ л””н…Ңмқј [30]

- кі„мёө мҜ”м–‘ л§ӨлӢҲм Җ [10]

- мң лЁё мӮ¬лһҢл“Өн•ңн…Ң 4лІҲмқҙлӮҳ мӢ кі лӢ№н•ң кІ¬мЈј [10]

- кё°нғҖ [лӢЁлҸ…] лҢҖнҶөл №мӢӨ 비л°Җ нҶөлЎң 'к°ңкө¬л©Қ' л°ңкІ¬ [17]

- м—°мҳҲ мҳҘмЈјнҳ„ мҶҢмҶҚмӮ¬ мҲҳл…„к°„ л¶ҲлІ• мҡҙмҳҒ, нҳ•мӮ¬мІҳлІҢлҢҖмғҒ [8]

- мқҙмҠҲ көӯнҡҢм„ң м„ұмқјмў… мқҳмӣҗ ләЁ л•ҢлҰ° 70лҢҖ м—¬м„ұ мІҙнҸ¬ [12]

мҳӨн”Ҳ мқҙмҠҲ к°Өлҹ¬лҰ¬

м „мІҙліҙкё°

лӘЁл°”мқј мғҒлӢЁ л©”лүҙ

ліёл¬ё нҺҳмқҙм§Җ

[мқҙмҠҲ] 'KT л¬ҙлӢЁ кІ°м ң' мӮ¬нғң, лІ”мқёмқҖ лӮҙл¶Җм—җ мһҲлӢӨ?вҖҰ ліҙм•Ҳ м „л¬ёк°Җ "лІ”мЈ„ мқҙмқө л„Ҳл¬ҙ м Ғм–ҙ"

кҙ‘лӘ…В·кёҲмІңкө¬ мӨ‘мӢ¬ н”јн•ҙ 124кұҙ 8060л§Ңмӣҗ

кі лҸ„нҷ”лҗң кіөкІ© лҢҖ비 мҲҳмқө лҜёлҜё

"лһң섬мӣЁм–ҙлҸ„ к°ҖлҠҘн•ң кё°мҲ л ҘмқёлҚ° мҷң мҶҢм•Ў кІ°м ңн•ҳлӮҳ"

лӮҙл¶ҖмһҗлӮҳ нҳ‘л ҘмӮ¬ кҙҖкі„мһҗ к°ңмһ… к°ҖлҠҘм„ұ л¬ҙкІҢ

10мқј кІҪкё°лӮЁл¶ҖкІҪм°°мІӯ мӮ¬мқҙлІ„мҲҳмӮ¬лҢҖм—җ л”°лҘҙл©ҙВ м§ҖлӮңлӢ¬ 27мқјл¶Җн„° мқҙлӢ¬ 9мқј мҳӨнӣ„ 6мӢңк№Ңм§Җ м ‘мҲҳлҗң KT мҶҢм•Ў кІ°м ң н”јн•ҙлҠ” 124кұҙмңјлЎң н”јн•ҙмһҗ мҲҳлҠ” 125лӘ…, н”јн•ҙ кёҲм•ЎмқҖ 8060л§Ңмӣҗм—җ лӢ¬н•ңлӢӨ. н”јн•ҙлҠ” кҙ‘лӘ…мӢң, м„ңмҡё кёҲмІңкө¬, л¶ҖмІңмӢң л“ұ нҠ№м • м§Җм—ӯм—җ 집мӨ‘лҗҗмңјл©° мқёмІң л¶ҖнҸүкө¬мҷҖ кІҪкё° кіјмІңмӢңм—җм„ңлҸ„ 비мҠ·н•ң мӢ кі к°Җ мқҙм–ҙм§Җкі мһҲлӢӨ. н”јн•ҙмһҗ к°ҖмҡҙлҚ°лҠ”В KT нҶөмӢ л§қмқ„ мӮ¬мҡ©н•ҳлҠ” м•Ңлң°нҸ° к°Җмһ…мһҗлҸ„ лӢӨмҲҳ нҸ¬н•Ёлҗң кІғмңјлЎң нҷ•мқёлҗҗлӢӨ.

л¬ём ңлҠ” лІ”мЈ„ мҲҳмқө к·ңлӘЁлӢӨ. мһ„мў…мқё кі л ӨлҢҖн•ҷкөҗ м •ліҙліҙнҳёлҢҖн•ҷмӣҗ м„қмўҢкөҗмҲҳлҠ” мқҙлӮ YTN лқјл””мҳӨ мқён„°л·°м—җм„ң "мҡ”мҰҳ н•ҙнӮ№лҸ„ 비мҰҲлӢҲмҠӨмІҳлҹј нҲ¬мһҗ лҢҖ비 мҲҳмқөмқ„ 따진лӢӨ"л©° "KTВ к°ҷмқҖ лҢҖнҳ• нҶөмӢ мӮ¬мқҳ ліҙм•Ҳл§қмқ„ лҡ«кё° мң„н•ҙ нҲ¬мһ…н–Ҳмқ„ лҶ’мқҖ кё°мҲ л Ҙкіј мӢңк°„мқ„ кі л Өн•ҳл©ҙ мҲҳмІңл§Ңмӣҗмқҳ мқҙмқөмқҖ н„°л¬ҙлӢҲм—Ҷмқҙ м ҒлӢӨ"кі л§җн–ҲлӢӨ. "м°ЁлқјлҰ¬ к·ё л…ёл Ҙмқҙлқјл©ҙ лһң섬мӣЁм–ҙлҘј мқјмңјнӮӨлҠ” кІҢ лӮ«лӢӨ"лҠ” кІғмқҙлӢӨ.В В

кІҪм°°мқҖВ лІ”н–ү мҲҳлІ•мңјлЎң 'нҺЁнҶ м…Җ'мқҙлқј л¶ҲлҰ¬лҠ” мҙҲмҶҢнҳ• кё°м§Җкөӯмқ„ м•…мҡ©н•ң л°©мӢқмқ„ мң л Ҙн•ҳкІҢ кІҖнҶ н•ҳкі мһҲлӢӨ. мһ„мў…мқё көҗмҲҳлҠ” "к°Җм§ң кё°м§Җкөӯмқ„ нҶөн•ҙ мқҙмҡ©мһҗмқҳ нҠёлһҳн”Ҫмқ„ к°ҖлЎңмұ„ SMS, PASS, ARS мқёмҰқ л“ұмқ„ мҡ°нҡҢн•ҙ кІ°м ңлҘј мҲҳн–үн• мҲҳ мһҲлӢӨ"кі м„ӨлӘ…н–ҲлӢӨ. л¶ҲлІ• нҺЁнҶ м…Җмқ„ нҠ№м • м§Җм—ӯм—җ м„Өм№ҳн•ң л’Ө м •мғҒ кё°м§ҖкөӯліҙлӢӨ к°•н•ң мӢ нҳёлҘј мҶЎм¶ңн•ҙ мЈјліҖ мқҙмҡ©мһҗл“Өмқҳ нңҙлҢҖм „нҷ” м ‘мҶҚмқ„ мң лҸ„н•ҳкі , мқҙ кіјм •м—җм„ң мҳӨк°ҖлҠ” л¬ёмһҗлӮҳ нҶөнҷ” лӮҙмҡ©мқ„ к°ҖлЎңмұ„ мқёмҰқ лІҲнҳёлҘј нғҲм·Ён• мҲҳ мһҲлӢӨлҠ” кІғмқҙлӢӨ.

л¬ём ңлҠ” лІ”мЈ„ мҲҳмқө к·ңлӘЁлӢӨ. мһ„мў…мқё кі л ӨлҢҖн•ҷкөҗ м •ліҙліҙнҳёлҢҖн•ҷмӣҗ м„қмўҢкөҗмҲҳлҠ” мқҙлӮ YTN лқјл””мҳӨ мқён„°л·°м—җм„ң "мҡ”мҰҳ н•ҙнӮ№лҸ„ 비мҰҲлӢҲмҠӨмІҳлҹј нҲ¬мһҗ лҢҖ비 мҲҳмқөмқ„ 따진лӢӨ"л©° "KTВ к°ҷмқҖ лҢҖнҳ• нҶөмӢ мӮ¬мқҳ ліҙм•Ҳл§қмқ„ лҡ«кё° мң„н•ҙ нҲ¬мһ…н–Ҳмқ„ лҶ’мқҖ кё°мҲ л Ҙкіј мӢңк°„мқ„ кі л Өн•ҳл©ҙ мҲҳмІңл§Ңмӣҗмқҳ мқҙмқөмқҖ н„°л¬ҙлӢҲм—Ҷмқҙ м ҒлӢӨ"кі л§җн–ҲлӢӨ. "м°ЁлқјлҰ¬ к·ё л…ёл Ҙмқҙлқјл©ҙ лһң섬мӣЁм–ҙлҘј мқјмңјнӮӨлҠ” кІҢ лӮ«лӢӨ"лҠ” кІғмқҙлӢӨ.В В

кІҪм°°мқҖВ лІ”н–ү мҲҳлІ•мңјлЎң 'нҺЁнҶ м…Җ'мқҙлқј л¶ҲлҰ¬лҠ” мҙҲмҶҢнҳ• кё°м§Җкөӯмқ„ м•…мҡ©н•ң л°©мӢқмқ„ мң л Ҙн•ҳкІҢ кІҖнҶ н•ҳкі мһҲлӢӨ. мһ„мў…мқё көҗмҲҳлҠ” "к°Җм§ң кё°м§Җкөӯмқ„ нҶөн•ҙ мқҙмҡ©мһҗмқҳ нҠёлһҳн”Ҫмқ„ к°ҖлЎңмұ„ SMS, PASS, ARS мқёмҰқ л“ұмқ„ мҡ°нҡҢн•ҙ кІ°м ңлҘј мҲҳн–үн• мҲҳ мһҲлӢӨ"кі м„ӨлӘ…н–ҲлӢӨ. л¶ҲлІ• нҺЁнҶ м…Җмқ„ нҠ№м • м§Җм—ӯм—җ м„Өм№ҳн•ң л’Ө м •мғҒ кё°м§ҖкөӯліҙлӢӨ к°•н•ң мӢ нҳёлҘј мҶЎм¶ңн•ҙ мЈјліҖ мқҙмҡ©мһҗл“Өмқҳ нңҙлҢҖм „нҷ” м ‘мҶҚмқ„ мң лҸ„н•ҳкі , мқҙ кіјм •м—җм„ң мҳӨк°ҖлҠ” л¬ёмһҗлӮҳ нҶөнҷ” лӮҙмҡ©мқ„ к°ҖлЎңмұ„ мқёмҰқ лІҲнҳёлҘј нғҲм·Ён• мҲҳ мһҲлӢӨлҠ” кІғмқҙлӢӨ.

к·ёлҹ¬лӮҳВ мқҙ л°©мӢқлҸ„ мҷёл¶Җмһҗмқҳ лӢЁлҸ… лІ”н–үмңјлЎң ліҙкё°м—җлҠ” л¬ҙлҰ¬к°Җ мһҲлӢӨлҠ” кІҢ мһ„ көҗмҲҳ л“ұ м „л¬ёк°Җл“Өмқҳ м„ӨлӘ…мқҙлӢӨ. н•ҙлӢ№ мһҘ비(IMSI-catcher)лҠ” кө°мӮ¬мҡ© мҲҳмӨҖмқҳ кі к°Җ мһҘ비лЎң кө¬л§Ө мһҗмІҙк°Җ мүҪм§Җ м•Ҡкі , л¬ҙн—Ҳк°Җ мҡҙмҳҒ мӢң 징м—ӯ 3л…„мқҳ мІҳлІҢмқҙ л”°лҘёлӢӨ. лҳҗ нҶөмӢ мӮ¬к°Җ кҫёмӨҖнһҲ л¶ҲлІ• м „нҢҢлҘј к°җмӢңн•ҳкі мһҲм–ҙ нғҗм§Җ мң„н—ҳлҸ„ лҶ’лӢӨ.

1000~5000мӣҗ м •лҸ„мқҳ мҶҢм•Ў кІ°м ңлҠ” 2м°Ё мқёмҰқмқҙ мғқлһөлҗҳлҠ” кІҪмҡ°к°Җ л§Һм•„ кіөкІ©мһҗк°Җ лҸҷмқј лІҲнҳёлЎң мҲҳл°ұ м°ЁлЎҖ кІ°м ңлҘј л°ҳліөн•ҳлҠ” 'мӮҙлқјлҜё н•ҙнӮ№'мқ„ мҲҳн–үн–Ҳмқ„ к°ҖлҠҘм„ұлҸ„ м ңкё°лҗҳм§Җл§Ң, мқҙ м—ӯмӢң л§ҺмқҖ нҲ¬мһҗ лҢҖ비 м ҒмқҖ мҲҳмқөл§Ңмқ„ м–»мқ„ мҲҳ мһҲм–ҙ м„ӨлӘ…мқҙ м–ҙл өлӢӨ.В лӮҙл¶Җмһҗ лҳҗлҠ” нҳ‘л ҘмӮ¬ кҙҖкі„мһҗмқҳ к°ңмһ… к°ҖлҠҘм„ұмқҙ м ңкё°лҗҳлҠ” л°°кІҪмқҙлӢӨ.В

https://www.financialpost.co.kr/news/articleView.html?idxno=232891

1000~5000мӣҗ м •лҸ„мқҳ мҶҢм•Ў кІ°м ңлҠ” 2м°Ё мқёмҰқмқҙ мғқлһөлҗҳлҠ” кІҪмҡ°к°Җ л§Һм•„ кіөкІ©мһҗк°Җ лҸҷмқј лІҲнҳёлЎң мҲҳл°ұ м°ЁлЎҖ кІ°м ңлҘј л°ҳліөн•ҳлҠ” 'мӮҙлқјлҜё н•ҙнӮ№'мқ„ мҲҳн–үн–Ҳмқ„ к°ҖлҠҘм„ұлҸ„ м ңкё°лҗҳм§Җл§Ң, мқҙ м—ӯмӢң л§ҺмқҖ нҲ¬мһҗ лҢҖ비 м ҒмқҖ мҲҳмқөл§Ңмқ„ м–»мқ„ мҲҳ мһҲм–ҙ м„ӨлӘ…мқҙ м–ҙл өлӢӨ.В лӮҙл¶Җмһҗ лҳҗлҠ” нҳ‘л ҘмӮ¬ кҙҖкі„мһҗмқҳ к°ңмһ… к°ҖлҠҘм„ұмқҙ м ңкё°лҗҳлҠ” л°°кІҪмқҙлӢӨ.В

https://www.financialpost.co.kr/news/articleView.html?idxno=232891

м•„лһҳ URLмқ„ м „мІҙм„ нғқн•ҳкі ліөмӮ¬н•ҳм„ёмҡ”.

лӘЁл°”мқј кІҢмӢңнҢҗ н•ҳлӢЁлІ„нҠј

лӘЁл°”мқј кІҢмӢңнҢҗ н•ҳлӢЁлІ„нҠј

г…Үг…Үг„ұ м§ҖкёҲ лңЁлҠ” кёҖ

лӘЁл°”мқј кІҢмӢңнҢҗ лҰ¬мҠӨнҠё

-

0 лҢ“кёҖм—°мҳҲ м•„мқҙмң 'л°”мқҙ, мҚёлЁё' Lyric Video

0 лҢ“кёҖм—°мҳҲ м•„мқҙмң 'л°”мқҙ, мҚёлЁё' Lyric Video мһ…мӮ¬

Lv.93

мЎ°нҡҢ 10

22:00

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 10

22:00

-

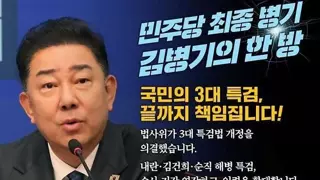

1 лҢ“кёҖмқҙмҠҲ к№Җлі‘кё°, көӯм§җмқҙлһ‘ н•©мқҳ

1 лҢ“кёҖмқҙмҠҲ к№Җлі‘кё°, көӯм§җмқҙлһ‘ н•©мқҳ лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 91

22:00

лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 91

22:00

-

0 лҢ“кёҖмқҙмҠҲ мң нқҘмӨҖ л°•л¬јкҙҖмһҘмқҙ л“Өл ӨмЈјлҠ” нӣҲлҜјм •мқҢ~ мјҖлҚ°н—Ң 9.19

0 лҢ“кёҖмқҙмҠҲ мң нқҘмӨҖ л°•л¬јкҙҖмһҘмқҙ л“Өл ӨмЈјлҠ” нӣҲлҜјм •мқҢ~ мјҖлҚ°н—Ң 9.19 м „мҠ№м§Җкё°мҙҲ

Lv.79

мЎ°нҡҢ 145

21:57

м „мҠ№м§Җкё°мҙҲ

Lv.79

мЎ°нҡҢ 145

21:57

-

3 лҢ“кёҖкі„мёө м—„л§Ҳ мһЎмұ„ мЎ°кёҲл§Ң н•ңлӢӨл©°

3 лҢ“кёҖкі„мёө м—„л§Ҳ мһЎмұ„ мЎ°кёҲл§Ң н•ңлӢӨл©° мһ…мӮ¬

Lv.93

мЎ°нҡҢ 298

추мІң 1

21:56

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 298

추мІң 1

21:56

-

0 лҢ“кёҖм—°мҳҲ мңҲн„°

0 лҢ“кёҖм—°мҳҲ мңҲн„° мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 68

추мІң 1

21:56

мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 68

추мІң 1

21:56

-

3 лҢ“кёҖмқҙмҠҲ м°ЁлӮЁмқҙ мӮ¬мӢӨмғҒ к°•м ң н•ҙм§Ғ?...к№Җлі‘кё° лҢҖн‘ңмқҳ кұ°м§“л§җ

3 лҢ“кёҖмқҙмҠҲ м°ЁлӮЁмқҙ мӮ¬мӢӨмғҒ к°•м ң н•ҙм§Ғ?...к№Җлі‘кё° лҢҖн‘ңмқҳ кұ°м§“л§җ лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 304

추мІң 2

21:56

лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 304

추мІң 2

21:56

-

0 лҢ“кёҖкі„мёө к°ӨлҹӯмӢң S25 м—Јм§Җ vs м•„мқҙнҸ° 17 м—җм–ҙ

0 лҢ“кёҖкі„мёө к°ӨлҹӯмӢң S25 м—Јм§Җ vs м•„мқҙнҸ° 17 м—җм–ҙ мһ…мӮ¬

Lv.93

мЎ°нҡҢ 216

21:55

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 216

21:55

-

3 лҢ“кёҖмқҙмҠҲ кі м•Ў м—°лҙүмһҗл“Өмқҳ 'л°°л¶ҖлҘё нҲ¬мҹҒ'?вҖҰ"4.5мқјм ң н•ҳмһҗ!" кёҲмңөл…ёмЎ° мҙқнҢҢм—…

3 лҢ“кёҖмқҙмҠҲ кі м•Ў м—°лҙүмһҗл“Өмқҳ 'л°°л¶ҖлҘё нҲ¬мҹҒ'?вҖҰ"4.5мқјм ң н•ҳмһҗ!" кёҲмңөл…ёмЎ° мҙқнҢҢм—… мһ…мӮ¬

Lv.93

мЎ°нҡҢ 313

21:52

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 313

21:52

-

4 лҢ“кёҖкё°нғҖ "мІңмһҘ ліҙкі лҲ„мӣҢ мһҗл©ҙ м№ҳл§Ө мң„н—ҳ лҶ’м•„м§Ҳ мҲҳлҸ„"

4 лҢ“кёҖкё°нғҖ "мІңмһҘ ліҙкі лҲ„мӣҢ мһҗл©ҙ м№ҳл§Ө мң„н—ҳ лҶ’м•„м§Ҳ мҲҳлҸ„" мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 527

21:50

мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 527

21:50

-

2 лҢ“кёҖмқҙмҠҲ [лӢЁлҸ…] нҸ° лӘ°лһҳ л°ҳмһ…н•ҙ 'к°•м•„м§Җ мӮ¬м§„' ліҙм—¬мӨҳ...мңӨ кө¬м№ҳмҶҢ нҠ№нҳң л…јлһҖ кі„мҶҚ

2 лҢ“кёҖмқҙмҠҲ [лӢЁлҸ…] нҸ° лӘ°лһҳ л°ҳмһ…н•ҙ 'к°•м•„м§Җ мӮ¬м§„' ліҙм—¬мӨҳ...мңӨ кө¬м№ҳмҶҢ нҠ№нҳң л…јлһҖ кі„мҶҚ мһ…мӮ¬

Lv.93

мЎ°нҡҢ 241

21:49

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 241

21:49

-

13 лҢ“кёҖмқҙмҠҲ 5мқјм „ мөңмў…лі‘кё°мқҳ н•ңл°©лӢЁнҳён•ңлӢЁнҳёл°• Lv.82 мЎ°нҡҢ 755 추мІң 2 21:47

13 лҢ“кёҖмқҙмҠҲ 5мқјм „ мөңмў…лі‘кё°мқҳ н•ңл°©лӢЁнҳён•ңлӢЁнҳёл°• Lv.82 мЎ°нҡҢ 755 추мІң 2 21:47 -

4 лҢ“кёҖмң лЁё л°ҳмЎҙлҢҖ к·ёкІғмқҖ

4 лҢ“кёҖмң лЁё л°ҳмЎҙлҢҖ к·ёкІғмқҖ Shyin

Lv.13

мЎ°нҡҢ 498

21:47

Shyin

Lv.13

мЎ°нҡҢ 498

21:47

-

4 лҢ“кёҖмқҙмҠҲ "мҶҚмҙҲмӢңмһҘ лҢҖкІҢ 24л§Ңмӣҗ мЈјл¬ё, мҳҒмҲҳмҰқм—” 36л§ҢмӣҗвҖҰмқҙлһҳм„ң көӯлӮҙ м—¬н–ү м•Ҳ к°„лӢӨ"

4 лҢ“кёҖмқҙмҠҲ "мҶҚмҙҲмӢңмһҘ лҢҖкІҢ 24л§Ңмӣҗ мЈјл¬ё, мҳҒмҲҳмҰқм—” 36л§ҢмӣҗвҖҰмқҙлһҳм„ң көӯлӮҙ м—¬н–ү м•Ҳ к°„лӢӨ" мһ…мӮ¬

Lv.93

мЎ°нҡҢ 494

21:46

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 494

21:46

-

21 лҢ“кёҖкІҢмһ„ мҳӨлҠҳмһҗ lck мөңм•…мқҳ мҠӨлӘ°лҚ”.gifмІ лҸ„к°ҖнӮӨ Lv.56 мЎ°нҡҢ 744 21:46

21 лҢ“кёҖкІҢмһ„ мҳӨлҠҳмһҗ lck мөңм•…мқҳ мҠӨлӘ°лҚ”.gifмІ лҸ„к°ҖнӮӨ Lv.56 мЎ°нҡҢ 744 21:46 -

2 лҢ“кёҖмқҙмҠҲ [лӢЁлҸ…]м ңмЈј к°„нҳёмӮ¬, лӘ°лһҳ л№јлӮё м•Ҫн’Ҳ мЈјмӮ¬н•ҙ 7м„ё м•„л“Ө мӮҙн•ҙ

2 лҢ“кёҖмқҙмҠҲ [лӢЁлҸ…]м ңмЈј к°„нҳёмӮ¬, лӘ°лһҳ л№јлӮё м•Ҫн’Ҳ мЈјмӮ¬н•ҙ 7м„ё м•„л“Ө мӮҙн•ҙ л“ңлқјкі л…ёлёҢ

Lv.90

мЎ°нҡҢ 552

21:45

л“ңлқјкі л…ёлёҢ

Lv.90

мЎ°нҡҢ 552

21:45

-

1 лҢ“кёҖкё°нғҖ мҘҗ м—°кө¬н•ҳлӢӨ л°ңкІ¬н•ң мқҳм•Ҫкі„ мөңлҢҖ лӮңм ң

1 лҢ“кёҖкё°нғҖ мҘҗ м—°кө¬н•ҳлӢӨ л°ңкІ¬н•ң мқҳм•Ҫкі„ мөңлҢҖ лӮңм ң мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 659

21:45

мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 659

21:45

-

2 лҢ“кёҖмқҙмҠҲ м ңмЈјлҸ„ лҢҖнҶөл №л°° ліөмӢұлҢҖнҡҢ мӨ‘н•ҷмғқ мқҳмӢқл¶ҲлӘ…

2 лҢ“кёҖмқҙмҠҲ м ңмЈјлҸ„ лҢҖнҶөл №л°° ліөмӢұлҢҖнҡҢ мӨ‘н•ҷмғқ мқҳмӢқл¶ҲлӘ… мһ…мӮ¬

Lv.93

мЎ°нҡҢ 464

21:45

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 464

21:45

-

8 лҢ“кёҖмқҙмҠҲ мқҙлІҲ м—¬м•ј н•©мқҳмқҳ л°°кІҪ

8 лҢ“кёҖмқҙмҠҲ мқҙлІҲ м—¬м•ј н•©мқҳмқҳ л°°кІҪ мҠ¬кё°лЎңмӣҖ

Lv.91

мЎ°нҡҢ 561

추мІң 1

21:44

мҠ¬кё°лЎңмӣҖ

Lv.91

мЎ°нҡҢ 561

추мІң 1

21:44

-

2 лҢ“кёҖкі„мёө Iлһ‘ E лӘЁл‘җ 충격л°ӣлҠ” л¶Җ분

2 лҢ“кёҖкі„мёө Iлһ‘ E лӘЁл‘җ 충격л°ӣлҠ” л¶Җ분 мһ…мӮ¬

Lv.93

мЎ°нҡҢ 765

21:41

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 765

21:41

-

7 лҢ“кёҖмқҙмҠҲ мқҙлҢҖнҶөл № мң нҶө кө¬мЎ°к°ңнҳҒм—җ мҶҚлҸ„

7 лҢ“кёҖмқҙмҠҲ мқҙлҢҖнҶөл № мң нҶө кө¬мЎ°к°ңнҳҒм—җ мҶҚлҸ„ м „мҠ№м§Җкё°мҙҲ

Lv.79

мЎ°нҡҢ 488

추мІң 2

21:41

м „мҠ№м§Җкё°мҙҲ

Lv.79

мЎ°нҡҢ 488

추мІң 2

21:41

-

0 лҢ“кёҖкІҢмһ„ 충лӮЁлҸ„м§ҖмӮ¬л°° мІӯмҶҢл…„ & м§ҒмһҘмқё мқҙмҠӨнҸ¬мё лҢҖнҡҢ ліём„ м•ҲлӮҙмһҗлӮҳк№ЁлӮҳ Lv.30 мЎ°нҡҢ 234 21:40

0 лҢ“кёҖкІҢмһ„ 충лӮЁлҸ„м§ҖмӮ¬л°° мІӯмҶҢл…„ & м§ҒмһҘмқё мқҙмҠӨнҸ¬мё лҢҖнҡҢ ліём„ м•ҲлӮҙмһҗлӮҳк№ЁлӮҳ Lv.30 мЎ°нҡҢ 234 21:40 -

3 лҢ“кёҖмқҙмҠҲ мӮјм„ұмӨ‘кіөм—… н•ө추진 LNGм„ м„ёкі„ мөңмҙҲ мҠ№мқё

3 лҢ“кёҖмқҙмҠҲ мӮјм„ұмӨ‘кіөм—… н•ө추진 LNGм„ м„ёкі„ мөңмҙҲ мҠ№мқё мһ…мӮ¬

Lv.93

мЎ°нҡҢ 378

21:40

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 378

21:40

-

3 лҢ“кёҖмқҙмҠҲ лҜёкөӯ лӢЁмҶҚм—җ н•ңмӨ‘мқј лҸҷ맹мқёк°Җ

3 лҢ“кёҖмқҙмҠҲ лҜёкөӯ лӢЁмҶҚм—җ н•ңмӨ‘мқј лҸҷ맹мқёк°Җ л¬ёнҷ”мҠ№лҰ¬

Lv.70

мЎ°нҡҢ 485

21:40

л¬ёнҷ”мҠ№лҰ¬

Lv.70

мЎ°нҡҢ 485

21:40

-

9 лҢ“кёҖмқҙмҠҲ м җм җ мӢ¬к°Ғн•ҙм§Җкі мһҲлҠ” KT мӮ¬нғң

9 лҢ“кёҖмқҙмҠҲ м җм җ мӢ¬к°Ғн•ҙм§Җкі мһҲлҠ” KT мӮ¬нғң мһ…мӮ¬

Lv.93

мЎ°нҡҢ 1180

추мІң 1

21:38

мһ…мӮ¬

Lv.93

мЎ°нҡҢ 1180

추мІң 1

21:38

-

5 лҢ“кёҖкё°нғҖ м—°мҳҲмқёл“Ө мІҙнҳ• н•Ёл¶ҖлЎң 추кө¬н•ҳл©ҙ м•ҲлҗҳлҠ” мқҙмң

5 лҢ“кёҖкё°нғҖ м—°мҳҲмқёл“Ө мІҙнҳ• н•Ёл¶ҖлЎң 추кө¬н•ҳл©ҙ м•ҲлҗҳлҠ” мқҙмң мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 1183

21:36

мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 1183

21:36

-

5 лҢ“кёҖмқҙмҠҲ н—Ҳм§Җмӣ… : көӯнһҳ мҶЎм–ём„қ мӣҗлӮҙлҢҖн‘ң н”„л Ҳмһ„ г„·г„·г„·

5 лҢ“кёҖмқҙмҠҲ н—Ҳм§Җмӣ… : көӯнһҳ мҶЎм–ём„қ мӣҗлӮҙлҢҖн‘ң н”„л Ҳмһ„ г„·г„·г„· м•Ҳл…•н•ҳмӢ к°ҖмҳҒ

Lv.83

мЎ°нҡҢ 844

추мІң 5

21:34

м•Ҳл…•н•ҳмӢ к°ҖмҳҒ

Lv.83

мЎ°нҡҢ 844

추мІң 5

21:34

-

2 лҢ“кёҖм—°мҳҲ м„ӨмңӨ

2 лҢ“кёҖм—°мҳҲ м„ӨмңӨ мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 283

추мІң 1

21:33

мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 283

추мІң 1

21:33

-

16 лҢ“кёҖмқҙмҠҲ лҜјмЈјлӢ№мқҳ "нҳ‘м№ҳ"лғҗ? к°ңмқёмқҳ "нҳ‘м№ҳ"лғҗ? м•„лӢҲл©ҙ мқҙмһ¬лӘ… м •л¶Җмқҳ "нҳ‘м№ҳ"лғҗ?

16 лҢ“кёҖмқҙмҠҲ лҜјмЈјлӢ№мқҳ "нҳ‘м№ҳ"лғҗ? к°ңмқёмқҳ "нҳ‘м№ҳ"лғҗ? м•„лӢҲл©ҙ мқҙмһ¬лӘ… м •л¶Җмқҳ "нҳ‘м№ҳ"лғҗ? л§Ҳмһ„лӮҳлқј

Lv.74

мЎ°нҡҢ 596

21:33

л§Ҳмһ„лӮҳлқј

Lv.74

мЎ°нҡҢ 596

21:33

-

3 лҢ“кёҖкі„мёө (г…Һг…Ӯ) л№өлҢ•мқҙ м°°мӢ№ л•ҢлҰ¬кі мӢ¶мқҖ мһ мҳ·

3 лҢ“кёҖкі„мёө (г…Һг…Ӯ) л№өлҢ•мқҙ м°°мӢ№ л•ҢлҰ¬кі мӢ¶мқҖ мһ мҳ· лӢ¬м„ӯм§ҖлЎұ

Lv.93

мЎ°нҡҢ 1307

21:33

лӢ¬м„ӯм§ҖлЎұ

Lv.93

мЎ°нҡҢ 1307

21:33

-

12 лҢ“кёҖмқҙмҠҲ к·јлҚ° к¶ҒкёҲн•ңкІҢ мӣҗлӮҙлҢҖн‘ңл“ӨлҒјлҰ¬ н•©мқҳн•ҳл©ҙ м§Җмјңм•јлҗҳмҡ”?

12 лҢ“кёҖмқҙмҠҲ к·јлҚ° к¶ҒкёҲн•ңкІҢ мӣҗлӮҙлҢҖн‘ңл“ӨлҒјлҰ¬ н•©мқҳн•ҳл©ҙ м§Җмјңм•јлҗҳмҡ”? м№ҙк°Җмқҙ

Lv.83

мЎ°нҡҢ 580

21:32

м№ҙк°Җмқҙ

Lv.83

мЎ°нҡҢ 580

21:32

-

5 лҢ“кёҖмқҙмҠҲ м •мІӯлһҳ лӢ№лҢҖнҸ¬к°Җ м°ҫмҠөлӢҲлӢӨ

5 лҢ“кёҖмқҙмҠҲ м •мІӯлһҳ лӢ№лҢҖнҸ¬к°Җ м°ҫмҠөлӢҲлӢӨ лӢүл„Өмһ„н•ҙм•јлҢҖ

Lv.79

мЎ°нҡҢ 600

추мІң 2

21:31

лӢүл„Өмһ„н•ҙм•јлҢҖ

Lv.79

мЎ°нҡҢ 600

추мІң 2

21:31

-

1 лҢ“кёҖкё°нғҖ л°ҳм „мқҙ мһҲлҠ” н•ҖлһҖл“ң мҲҳмңЎлҚҘл°Ҙ

1 лҢ“кёҖкё°нғҖ л°ҳм „мқҙ мһҲлҠ” н•ҖлһҖл“ң мҲҳмңЎлҚҘл°Ҙ м ңлҘҙл§ҢнҒ¬лЎқ

Lv.78

мЎ°нҡҢ 782

21:31

м ңлҘҙл§ҢнҒ¬лЎқ

Lv.78

мЎ°нҡҢ 782

21:31

-

5 лҢ“кёҖмқҙмҠҲ мІ н•ҷмһҗк°Җ ліҙлҠ” мЎ°көӯнҳҒмӢ лӢ№.мӢ мқём„ мҲҳ Lv.50 мЎ°нҡҢ 431 21:28

5 лҢ“кёҖмқҙмҠҲ мІ н•ҷмһҗк°Җ ліҙлҠ” мЎ°көӯнҳҒмӢ лӢ№.мӢ мқём„ мҲҳ Lv.50 мЎ°нҡҢ 431 21:28 -

2 лҢ“кёҖмң лЁё лҲ„лӮҳ лӮҙмқј лӯҗн•ҙмҡ”?нҢҢм•„лһ‘л§қнҶ Lv.33 мЎ°нҡҢ 881 21:27

2 лҢ“кёҖмң лЁё лҲ„лӮҳ лӮҙмқј лӯҗн•ҙмҡ”?нҢҢм•„лһ‘л§қнҶ Lv.33 мЎ°нҡҢ 881 21:27 -

1 лҢ“кёҖм—°мҳҲ көҗліө мӣҗмҳҒмқҙ

1 лҢ“кёҖм—°мҳҲ көҗліө мӣҗмҳҒмқҙ мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 602

추мІң 2

21:27

мјҖлҘјлЎңмҠӨ

Lv.86

мЎ°нҡҢ 602

추мІң 2

21:27

-

1 лҢ“кёҖмқҙмҠҲ лӯҗ м•Ҳ м—®мқёлҚ°к°Җ м—Ҷл„Өкө°м№Ём“ұ Lv.20 мЎ°нҡҢ 769 추мІң 3 21:26

1 лҢ“кёҖмқҙмҠҲ лӯҗ м•Ҳ м—®мқёлҚ°к°Җ м—Ҷл„Өкө°м№Ём“ұ Lv.20 мЎ°нҡҢ 769 추мІң 3 21:26 -

6 лҢ“кёҖкі„мёө к°ң мһҗмң„мӢңмјңмЈјлҠ” мӮ¬лһҢ

6 лҢ“кёҖкі„мёө к°ң мһҗмң„мӢңмјңмЈјлҠ” мӮ¬лһҢ лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 1245

추мІң 1

21:26

лӘ…лҹүкұ°л¶Ғ

Lv.86

мЎ°нҡҢ 1245

추мІң 1

21:26

-

1 лҢ“кёҖм—°мҳҲ 36л…„м „ к°ҷмқҖ мһҘмҶҢмҠӨнӢ°лёҢмҠ№мӨҖмң Lv.75 мЎ°нҡҢ 247 21:26

1 лҢ“кёҖм—°мҳҲ 36л…„м „ к°ҷмқҖ мһҘмҶҢмҠӨнӢ°лёҢмҠ№мӨҖмң Lv.75 мЎ°нҡҢ 247 21:26 -

7 лҢ“кёҖкё°нғҖ н•ҙмӮ°л¬ј к·№нҳҗн•ҳлҠ” мҷёкөӯмқёмқҙ кІ°көӯ л§ӣмһҲкІҢ лЁ№мқҖкІғ

7 лҢ“кёҖкё°нғҖ н•ҙмӮ°л¬ј к·№нҳҗн•ҳлҠ” мҷёкөӯмқёмқҙ кІ°көӯ л§ӣмһҲкІҢ лЁ№мқҖкІғ мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 1034

21:24

мһҳл№ м§„мһҗ

Lv.54

мЎ°нҡҢ 1034

21:24

-

6 лҢ“кёҖкі„мёө л°”лһҢлӮң мҷҖмқҙн”„ мҡ©м„ңн•ҳкі мӮ°лӢӨлҠ” мӮ¬лһҢ

6 лҢ“кёҖкі„мёө л°”лһҢлӮң мҷҖмқҙн”„ мҡ©м„ңн•ҳкі мӮ°лӢӨлҠ” мӮ¬лһҢ лЎңн”„кҫјмҳӨ징м–ҙ

Lv.87

мЎ°нҡҢ 1347

21:24

лЎңн”„кҫјмҳӨ징м–ҙ

Lv.87

мЎ°нҡҢ 1347

21:24

лӘЁл°”мқј кІҢмӢңнҢҗ н•ҳлӢЁлІ„нҠј

лӘЁл°”мқј кІҢмӢңнҢҗ нҺҳмқҙ징

-

1

кі„мёө

л¬ҙмҶҢмң лІ•м • мҠӨлӢҳмқҳ мӢӨмІҙ.

[26]

-

2

к°җлҸҷ

лҸҢмһ”м№ҳл•Ң мһЎмқҖ мқҙкІғ

[34]

-

3

кі„мёө

мң°лҢ• : лҢҖлҸ„лӢҳмқ„ мӮ¬лһ‘н•ҙмЈјмӢ лӘЁл“ 분л“Өк»ҳ

[27]

-

4

кі„мёө

нҸҗм§Җ мӨҚмӨҚ

[5]

-

5

кі„мёө

кё°лҸ…көҗлҘј к·№л”ңн–ҲлҚҳ мЎ°м„ мқҳ мӢӨн•ҷмһҗ.

[58]

-

6

м§ҖмӢқ

лҢҖн•ңлҜјкөӯмқҳ нқҷмқҙ лҗң мқјліёмқё.

[7]

-

7

кі„мёө

ж•…лҢҖлҸ„м„ңкҙҖ кҙҖл Ё мң°лҢ• кёҖ м „л¬ё

[36]

-

8

к°җлҸҷ

кІ°нҳјмӢқмӨ‘м—җ л¬ҙл Ө 3мӢңк°„мқҙлӮҳ мһҗлҰ¬лҘј 비мҡҙ мӢ лһ‘.

[11]

-

9

мң лЁё

주차비 лӮ лЁ№ к·ём§Җ м°ёкөҗмңЎ

[32]

-

10

кі„мёө

18мӮҙ лӮҳмқҙ м°ЁмқҙлӮҳлҸ„ кІ°нҳј н—ҲлқҪн•ң мқҙмң

[23]

мқҙлҜём§Җ м—…лЎңл“ңмӨ‘мһ…лӢҲлӢӨ

(1/5)

(мЈј)мқёлІӨ

в–І