국내외 웹사이트들이 악성링크를 통한 공격으로 심각한 피해를 받고 있는 것으로 나타났다.

빛스캔(http://www.bitscan.co.kr/)과 KAIST 사이버보안연구센터에서 작성한 보고서에 따르면 키로깅, 게임계정 탈취 등의 목적으로 한 악성코드가 국내외 메이저급 신문사 및 유명 연예기획사 홈페이지, 방문자가 많은 커뮤니티 등에서 유포되고 있는 것으로 확인되었다.

이렇게 퍼지고 있는 악성코드는 과거 ActiveX 등 설치를 통해 감염되는 것과 다르게 사이트에 접속하는 것만으도 감염될 수 있는 이른바 '드라이브 바이 다운로드(Drive by download)' 공격이 주를 이루고 있으며 공격 성공률 또한 높아 심각성을 더하고 있다.

악성코드 공격은 최소 4종류의 공격이 혼재되어 있으며 개인 PC의 보안 정도에 따라 운영체제, 브라우저, Flash 버전별로 공격해 개인정보를 탈취하거나 좀비 PC로 활용된다. 성공 가능성도 최소 60%이상으로 접속자 10만의 사이트라면 최소 6만명 이상은 감염되는 셈이다.

감염 수법도 점차 교묘해지면서 백신 무력화를 가속화 하고 있다. 빛스캔에서 조사한 자료에 따르면 최근 출현하고 있는 악성코드들은 백신 우회 및 분석을 방해하기 위해 다양한 안티 리버싱 기능을 포함하고 있다. 가상 환경(VM) 혹은 디버거(Debugger)를 확인하여 실행 흐름을 변경할 뿐만 아니라, 다양한 난독화(Obfuscation) 기법을 적용하기 때문에 전문가들도 코드 분석에 어려움을 겪는 것으로 알려져있다.

악성코드 80% 이상이 게임계정 탈취 목적...OTP도 무력화

'디아블로3'나 '블레이드&소울' 등 대작게임들이 런칭되기 시작하면서 계정 탈취를 목적으로 한 악성코드가 급속도로 증가해 사용자들의 각별한 주의가 요구되고 있다.

빛스캔이 제공한 6월 2주차 보고서에 따르면 게임계정 탈취 목적으로 하는 악성코드가 전체 악성링크의 80% 이상을 차지하는 등 최근들어 급격한 증가 추세를 보이고 있다. 특히 현존하는 가장 강력한 보안 솔루션으로 알려진 OTP (One Time PassWord) 역시 직접 뚫는 것은 불가능하지만 악성코드에 감염되면 시스템 헛점을 이용해 무력화 시킬 수 있어 심각성을 더하고 있다.

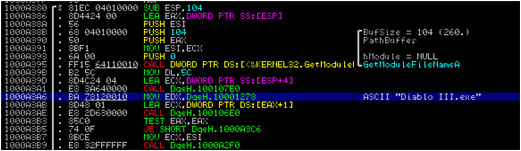

집중 표적이 되고 있는 '디아블로3'는 최근들어 핵(Hack)프로그램, 자동사냥(Auto), 불법 시디키 생성 프로그램(Keygen), 디아블로3 실행 런처로 위장한 불법 프로그램 등으로 인터넷에 유포돼 호기심으로 다운받은 게이머들의 컴퓨터에 침투하는 것으로 알려졌다.

불특정다수가 사용하는 PC방에서 악성코드 침투가 이루어지는 경우 업주가 보안에 신경쓰지 않는다면 해당 컴퓨터를 이용하는 사용자들은 지속적으로 위협에 노출될 수 있다.

▶관련기사: 디아블로3를 접는 이유...해킹 보안이 시급하다

보안전문가 들도 우려하는 '제로데이 공격' 급격히 증가

지난달 26일 국내 언론사 및 유명 연예기획사 홈페이지를 통해 유포된 '제로데이(Zero-Day)' 공격은 악성코드 유포의 대표적인 예로 지난 7월 3일까지 보안패치가 이루어지지 않아 심각한 피해를 받았다.

제로데이란 운영체제(OS)나 네트워크 장비 등 핵심 시스템의 보안 취약점이 발견된 뒤 이를 막을 수 있는 패치가 발표되기도 전에 그 취약점을 이용해 공격을 감행하는 수법으로 보안 전문가들이 우려해왔던 가장 강력한 보안 위협이다.

안철수연구소 시큐리티 대응센터(http://asec.ahnlab.com/) 보고서에 따르면 보안 패치가 제공되지 않은 XML 코어서비스 취약점(CVE-2012-1889)을 악용한 악성코드가 주말 사이에 한국 내에서 유포되었다. 해당 스크립트 악성코드는 한국 내 취약한 웹 사이트들을 통해 유포되었으며, 최종 목적은 온라인 게임 정보를 탈취하는 악성코드 유포로 확인되었다.

현재까지 확인된 정보에 따르면 이 악성코드는 최소 36개 이상의 온라인 게임 정보를 탈취하기 위해 만들어졌으며 이제까지 발견된 스크립트 악성코드와 다르게 난독화 정도가 심하게 제작된 것으로 알려졌다.

안랩에서는 "보안 제품을 최신 엔진으로 업데이트하고, 마이크로소프트에서 임시 방안으로 제공 중인 픽스 잇(Fix It)을 설치하는 것이 해당 취약점을 악용하는 악성코드 감염을 예방하는 방안이다"라고 조언했다.

빛스캔에서도 같은 유형의 제로데이 공격패턴을 공개했다. 악성코드 공격이 가장 활발하게 이루어지는 시간대는 금요일 저녁과 토요일 새벽으로 주로 회사 보안 전문가들이 퇴근한 시점이나 즉각적으로 대응하기 여러운 시간대를 틈타 공격이 이루어진다고 분석했다.

또한 제로데이에 유포된 악성코드의 유형을 분석해보면 백신으로 부터 자신을 보호하기 위해 강제로 백신을 종료시키거나 악성코드 탐지를 막기 위해 분석방지기능까지 탑재해 갈수록 지능화되고 있다고 설명했다.

복수의 보안 전문가들은 "악성코드를 파악하고 백신을 업데이트하더라도 감염 경로가 빠르고 다양해지면서 피해 누적이 심각해지고 있다"며 "자바, 플래시, 인터넷 브라우저 등 보안관련 업데이트는 항상 최신버전으로 유지할 것"을 당부했다.

'디아블로3', '블레이드&소울' 등 대작 게임들의 출시로 게임유저층이 급속히 증가되고 있는 가운데 이를 노리는 악성코드가 급증하고 있어 게이머들의 PC관리에 각별한 주의가 요구된다.